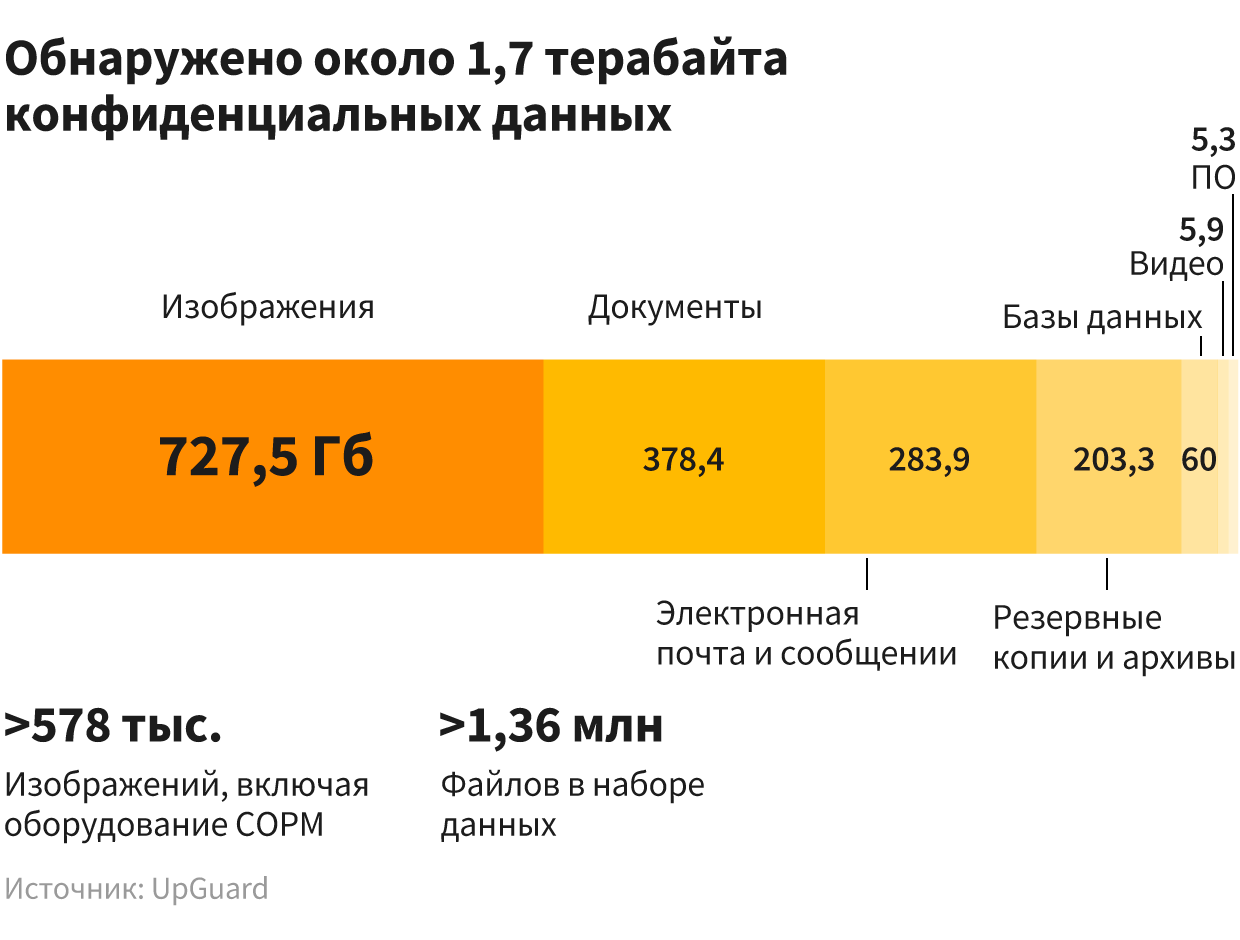

В середине сентября компания UpGuard, занимающаяся вопросами кибербезопасности, обнаружила общедоступный сервер, где лежало 1,7 терабайта данных об устройстве телекоммуникаций МТС. Среди документов нашлись фотографии и инструкции по установке СОРМ — системы досмотра трафика и сбора информации спецслужбами.

The Bell разобрался в том, что произошло. К каждой карточке мы приложили рекомендацию, которую можно внедрить у себя в организации.

Эта заметка была написана для еженедельной технологической email-рассылки. Подписаться на нее можно здесь.

Из-за оплошности сотрудника Nokia.

Nokia и МТС давно работают вместе. Еще в 2010 году МТС передала на аутсорс обслуживание своих мобильных сетей «дочке» Nokia, Nokia Networks (тогда называлась Nokia Siemens Networks). Именно информация о телекоммуникационном оборудовании и оказалась в сети.

Есть две версии того, что произошло:

- В UpGuard говорят, что сотрудник Nokia передал данные неизвестному, а тот подключил сервер синхронизации так, что информация стала доступна всем желающим. Тем самым он «нарушил бизнес-процессы его компании, инструкции по безопасности», не говоря уже о несении личной ответственности за защиту данных.

- В заявлении Nokia, которое цитирует TechCrunch, говорится, что сотрудник компании подсоединил флешку со старыми рабочими документами к домашнему компьютеру. Из-за ошибки в конфигурации ПК и флешка оказались доступны из сети без пароля. Когда с сотрудником связались, машину отключили и доставили в Nokia.

Урок: если ваша компания работает с конфиденциальными данными и конфиденциальной информацией, не позволяйте сотрудникам выносить носители информации, подключать их к рабочим и домашним ПК. Также не рекомендуется позволять хранить дома информацию о системе слежки самой большой страны мира.

Всего около 1,7 терабайта данных. В том числе: схемы установки аппаратуры для досмотра трафика, пароли, почтовые архивы и другие материалы, касающиеся телекоммуникационной структуры всей страны.

Материалы о СОРМ затрагивали проекты как минимум за период с 2014 по 2016 годы в 16 российских городах.

Урок: никогда не храните всю информацию на одном клиентском компьютере. Организуйте разделенный доступ к данным, шифруйте все данные, перейдите на более надежные беспарольные схемы безопасности. Никто посторонний не должен быть способен прочесть данные в хранилище, а сам факт такого доступа должен быть зафиксирован.

Точно неясно, сколько времени прошло до того, как UpGuard обратил внимание на дыру. Следуя протоколу, компания 9 сентября, вскоре после обнаружения, попыталась связаться с Nokia, но потерпела сокрушительную неудачу.

На то, чтобы увести компьютер в офлайн, у директора по кибербезопасности UpGuard Криса Викери ушло четыре дня, из которых три оказались потрачены на попытки связи с Nokia.

Сначала никто не отвечал на письма. Звонки привели к человеку, занимающемуся безопасностью, — но, как выяснилось позднее, это был начальник физической охраны, а не кибербезопасности. Он заявил, что слишком занят, чтобы разбираться в том, что произошло, и посоветовал связаться через сайт.

Только на третий день с помощью американских властей и нью-йоркских юристов самой Nokia удалось достучаться до главы информационной безопасности в Финляндии. В ночь с 12 на 13 сентября сервер еще был открыт для всех желающих.

Урок: не позволяйте службе кибербезопасности отгораживаться от внешнего мира. Ваши коммуникации должны моментально доставить действительно срочную информацию нужному человеку. Поставьте срок реагирования на инциденты и придерживайтесь его.

[card label=' ' title='Мы знаем о существовании СОРМ. Почему находка так важна?' color='#000000']

Оборудование СОРМ, иллюстрация из записи UpGuard, кадрировано

- СОРМ — не какая-то одна система. Насколько можно судить, в утекшем архиве речь шла о модернизации системы до СОРМ-3 для соответствия «закону Яровой», обязывающему хранить данные в течение долгого срока. Увидеть СОРМ — большая редкость, так как доступ к ней запрещен даже самим операторам связи. А уж тем более интересно посмотреть на недавнюю версию.

- Как легко догадаться, запрет на изучение оборудования СОРМ не случаен — подобные системы могут быть уязвимы. Инциденты вроде произошедшего с Nokia и МТС понижают общую надежность оборудования — кто знает, какие выводы могут сделать любознательные эксперты, изучив схемы, инструкции по установке и фотографии.

- Мы лишь недавно узнали, что само оборудование СОРМ допускает утечки личных данных россиян и на исправление ошибок может уйти год. Теперь мы знаем, что не безгрешны и подрядчики на операторской стороне.

- Утечка напомнила, что производство аппаратуры, которую обязаны на свои средства закупать и модернизировать провайдеры, — очень прибыльный бизнес (The Bell уже писал о «Цитадели», монополисте этого рынка и ее связях с ФСБ). Принадлежащая «Цитадели» «Малвин Системс», упоминающаяся в документах, в 2018 году нарастила выручку в два с лишним раза.

Урок: не полагайтесь на принцип «безопасность через неясность». Внедряя защиту важных систем, считайте, что злоумышленники знают об их устройстве все, а ваши подрядчики ненадежны.

[/card]

Защищенность всей системы равна защищенности самого слабого узла.

Из него следует четыре вывода, затрагивающих любой бизнес:

- Неверная конфигурация и техническая неграмотность — ключевые риски, когда речь заходит о кибербезопасности.

- Чтобы быть уверенным в отсутствии угроз, надо учесть риски всей цепочки поставок. Утечка затронула не только МТС и Nokia, но и 64 субподрядчика, включая американские Cisco и Juniper, участвовавшие в инфраструктурных проектах.

- Физическая охрана не должна мешать цифровой и наоборот.

- Любые государственные системы наблюдения и сбора информации — дополнительные возможности утечек как личных, так и корпоративных данных — неважно, по чьей вине.