Тема рубрики — как отличить танк от трактора и другие примеры проверки официальных видеоотчетов Минобороны

На этой неделе Минобороны опубликовало видео под названием «Кадры уничтожения танков Leopard». Вскоре блогеры-военкоры указали на то, что это фейк и на видео на самом деле трактор. Рассказываем, как они это вычислили и как можно разоблачать подобные фейки самостоятельно.

🔎 Большая часть журналистских расследований основана на открытых данных. В рубрике «Онлайн-расследование» мы рассказываем о методах расследования в сети, доступных каждому. Мы хотим показать, как с их помощью вы сами можете проверить любую сомнительную информацию. Тренироваться можно с помощью наших «домашних заданий», а отправлять вопросы — автору рубрики, специальному корреспонденту The Bell Ирине Панкратовой.

Примеры разбора фейков Минобороны

Танк или трактор. Скачаем опубликованное 6 июня видео «уничтожения танков Leopard» из официального телеграм-канала Минобороны на компьютер. Так его удобнее проверять, к тому же автор поста может его удалить. Для скачивания кликаем непосредственно по видео и нажимаем на стрелку в правом нижнем углу. Открываем видео в проигрывателе и ставим на паузу на подозрительном моменте, где в кадре «танки». Делаем стоп-кадр одновременным нажатием Command+3 на макбуке или другим способом, настроенным у вас на устройстве. Фото позволяет рассмотреть очертания «танка» — например, на таймкоде 00:12 будут отчетливо видны четыре колеса, характерные для комбайнов и тракторов, а не гусеница Leopard.

Проверить гипотезу про трактор можно в агрегаторе моделей тракторной техники Tractordata. Там нет поиска по картинкам и придется просматривать модели вручную, да и вряд ли фотопоиск с имеющимся размытым силуэтом техники помог бы. Кликая по производителям, вы видите фото типичных марок и еще несколько картинок с подвидами техники внизу страницы. Действительно, очертания «танка» из видео Минобороны ближе всего к моделям тракторов John Deere, впрочем похожая техника есть и у некоторых других производителей. Так или иначе, сравнивая изображение на видео Минобороны и картинки тракторов, у вас вряд ли останутся сомнения в том, что это один и тот же тип техники.

Баржа или опора моста. Таким же образом скачаем опубликованное в сентябре 2022 года видео «уничтожения морского десанта ВСУ в районе Запорожской АЭС» из официального телеграм-канала Минобороны на компьютер и сделаем стоп-кадр. Если на видео картинка размыта в движении, то здесь отчетливо виден ландшафт и цель, по которой наносится удар. Утверждение о том, что это «морской десант», вызывает явное сомнение, поскольку объект больше похож на некую капитальную постройку.

В таком случае применим метод «геолоцирования», то есть определения местонахождения объекта по фото. Для этого откроем google-карту и в левом нижнем углу выберем режим «Спутник». В новости Минобороны указано, что объект находится рядом с Запорожской АЭС. Если это действительно, то перед нами, скорее всего, Днепр. Значит, со спутника этот объект должен выглядеть как белая точка посреди воды. Приближаем карту до масштаба 100 метров (он показан в правом нижнем углу карты) и «идем» вдоль берега от Запорожской АЭС влево. У берега города Каменка-Днепровская вы заметите такой же «угол», как виден на стоп-кадре слева, а вскоре увидите и белую точку. Украинские блогеры публиковали фото этой точки, это опора снесенного моста.

«Грязная бомба» или кадр со стоков. В октябре 2022 года начальник войск радиационной, химической и биологической защиты ВС РФ Игорь Кириллов заявил, что Минобороны располагает «информацией о планировании киевским режимом провокации, связанной с подрывом так называемой “грязной бомбы”». Официальный релиз Минобороны об этом был проиллюстрирован набором картинок под общим заголовком «Возможности Украины по созданию грязной бомбы». Среди них был кадр с пакетами с надписью «Radioaktivno», подписанный как «Создание грязной бомбы». Надписи на подозрительных фото стоит проверять в переводчике Google, при этом важно выбрать опцию «Определить язык автоматически». В данном случае такая опция показывает, что слово «Radioaktivno» из словенского языка. И, действительно, вскоре после публикации релиза правительство Словении в своем твиттере заявило, что это кадр 2010 года из презентации национального Агентства по управлению радиоактивными отходами (ARAO).

Убедиться в том, что кадр старый и давно используется для иллюстрации тематических новостей про радиоактивные отходы, можно и самостоятельно. Для этого можно загрузить его в сервис TinEye, нажать на поиск и отсортировать результаты по критерию Oldest. Так вы легко убедитесь в том, что эта картинка еще в 2014 году использовалась в этом материале на черногорском сайте Центра экотоксикологических исследований Подгорицы.

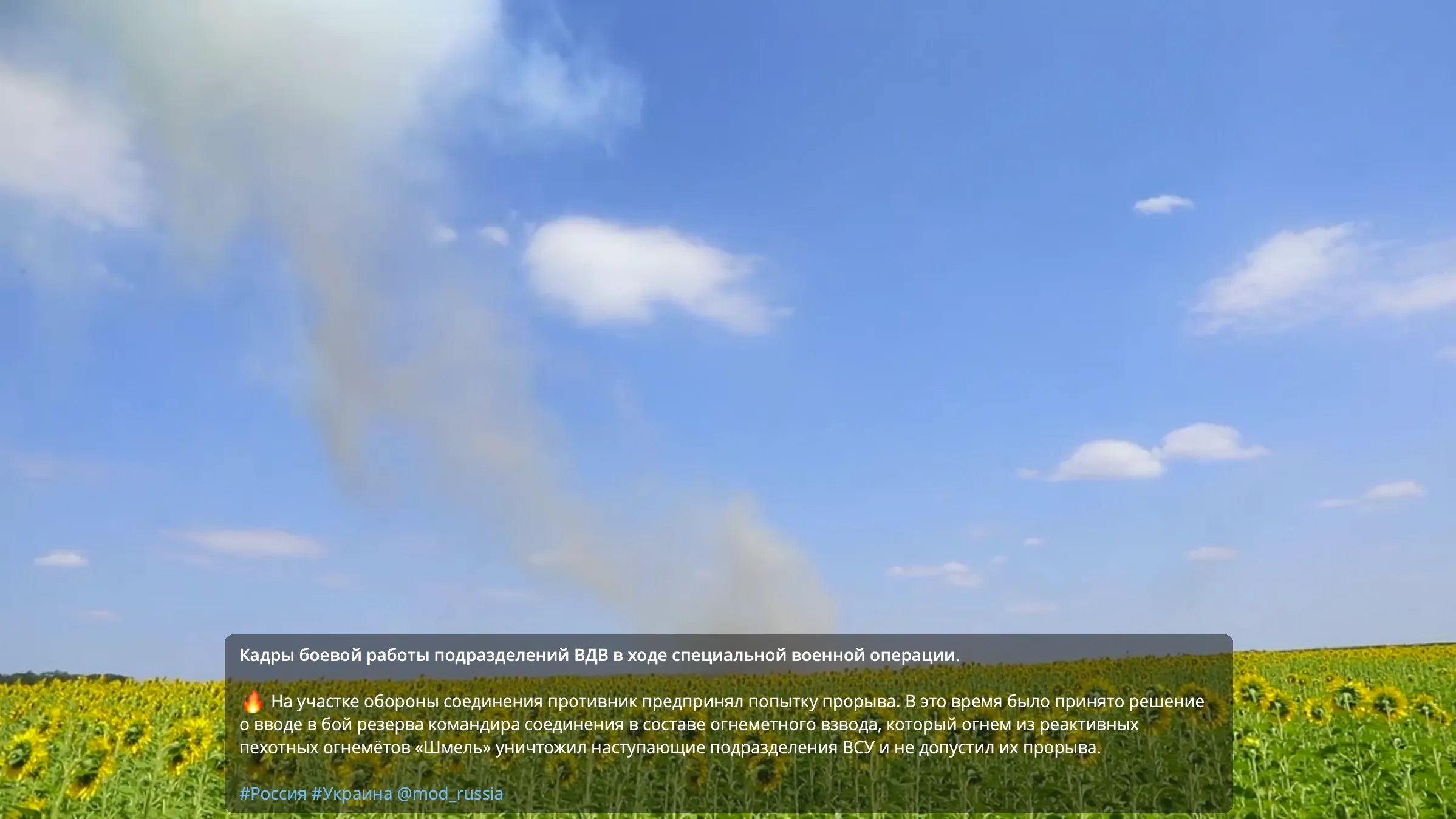

Бои или учения. В конце августа 2022 года Минобороны опубликовало видео, на котором якобы российские военные уничтожают наступающее подразделение ВСУ. Видео сразу вызывает подозрение, потому что на нем не видно ничего, кроме подсолнухов. По этой же причине для его верификации не подходят описанные выше методы, так как для их использования нужны характерные, узнаваемые объекты — надписи, техника, инфраструктура, пейзаж.

В таком случае нужно проверить метаданные видео. Для этого скачиваем видео с подсолнухами из поста на компьютер и загружаем в Metadata2go. В результатах находим строку pantry_create_date — это дата записи видео, как видим, в данном случае это 31 июля, почти за месяц до публикации. Затем внимательно просматриваем все строки, начинающиеся с «pantry». Среди них часто можно найти первоначальное название файла или папки, в которой он хранился. В данном случае такое название как раз находится: «Занятия_1ДШБ_в2», то есть, вероятно, на видео съемка учений. Если скачать второе видео из поста Минобороны, то прямо из его названия можно узнать имя и должность военного, который явно старается сохранить анонимность и скрывает лицо под маской и кепкой: «командир огнеметного взвода гвардии старший лейтенант Иванов Александр». ДШБ — это аббревиатура наименования «десантно-штурмовой полк». По открытым данным, человек с таким же именем, служивший в десантно-штурмовой бригаде, погиб в феврале 2023 года.

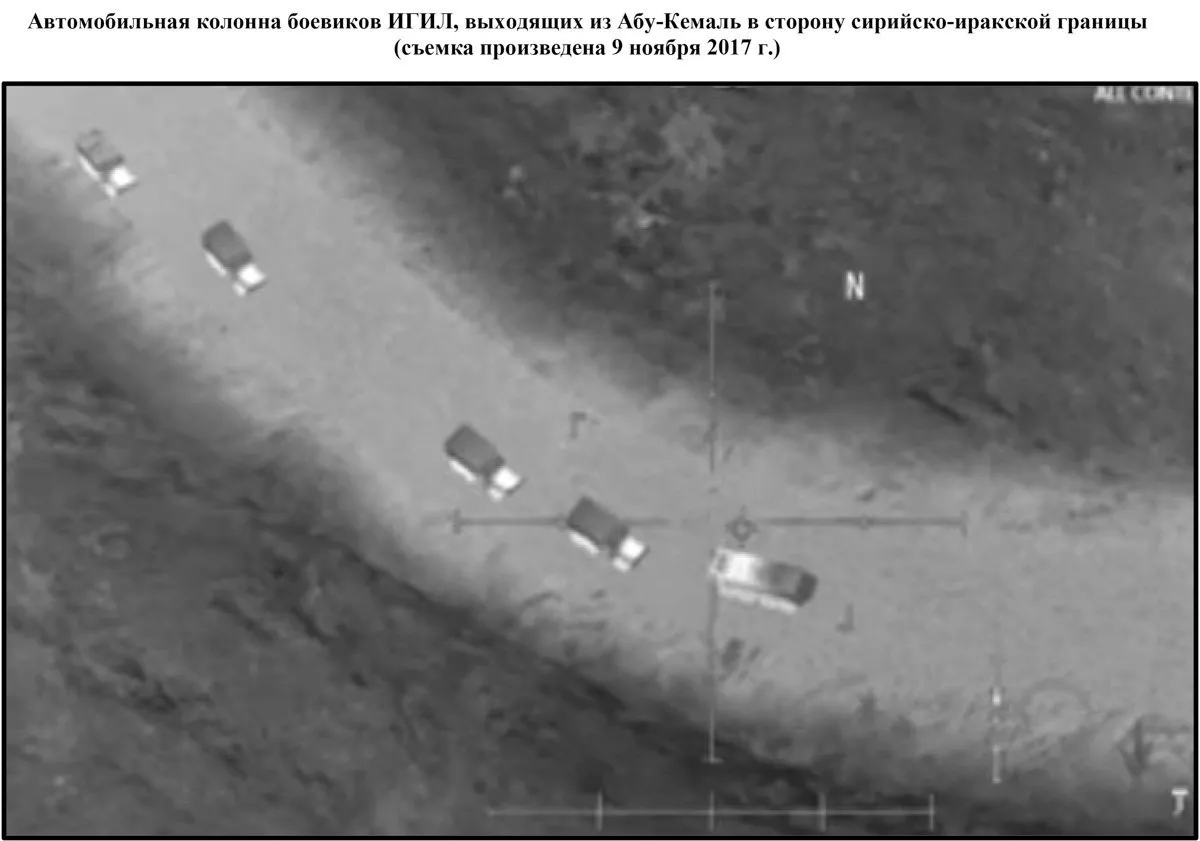

«Неоспоримые доказательства» или скриншот компьютерной игры. Минобороны прославилось публикацией фейковых кадров задолго до полномасштабного вторжения в Украину. Вот пример 2017 года, ставший поводом для множества мемов (1, 2, 3, 4, 5): кадры из компьютерной игры с подписью «Неоспоримое подтверждение обеспечения Соединенными Штатами прикрытия боеспособных отрядов ИГИЛ». Пост с фейковым кадром удален из официального аккаунта, но сохранился в кэше (о поиске в кэше можно прочитать тут). На фейк указал основатель Bellingcat Элиот Хиггинс. Вы могли бы найти этот фейк самостоятельно. Для этого достаточно загрузить фото из поста Минобороны в поиск «Яндекса» по картинкам. Сейчас в результатах появляется много ссылок на заметки и мемы об этой картинке. Но и среди них можно заметить ссылки, ведущие на оригинал — на видео из игры АС-130.

Суммируем инструменты, использованные для проверки примеров выше

— Скачивайте фото и видео, и если это видео, то сделайте максимально четкий стоп-кадр, внимательно всмотритесь в него. Скачивание нужно еще и на случай удаления оригинала. Если все-таки не успели скачать, можно поискать в кэше через Web archive.

— Проверяйте дату записи и первоначальное название скачанного файла в его метаданных через Metadata2go.

— Если на фото техника, найдите сайт-агрегатор ее моделей от международных производителей, аналогичный «тракторному» сайту Tractordata, и постарайтесь найти модель, совпадающую с изображением. А если у вас есть знакомые, которые профессионально разбираются в вопросе, покажите им кадр и попросите поделиться гипотезами о том, что на нем изображено.

— Проверяйте наличие/отсутствие объекта на указанной территории в режиме «Спутник» на google-карте.

— Проверяйте надписи на иностранных языках в переводчике Google, выбрав опцию автоматического определения языка оригинала.

— Используйте обратный поиск по фото в программе TinEye или в «Яндексе», чтобы установить первоисточник публикации (подробнее об этом методе можно прочитать здесь в разделе «Антифейк»).

Домашнее задание

Следите за официальными заявлениями Минобороны на протяжении месяца. Удобнее всего делать это в их официальном телеграм-канале. Многие заявления снабжаются видео. Применяйте к информации описанные здесь инструменты. Если повезет, вы сами сможете зафиксировать несоответствие опубликованной информации действительности. Также во многих случаях вы будете замечать, что приведенная в качестве доказательств информация как минимум вызывает вопросы.

Что мне с этого?

В этой рубрике мы часто рассказываем, как проверять новости и анонимные сообщения. Но не стоит забывать, что фейки могут распространять и государственные органы. Если информация преподносится как «официальная», это не значит, что она соответствует действительности. Некоторые особо нелепые и очевидные фейки оказываются на виду, как видео Минобороны с танком-трактором на этой неделе. Другие — проходят незамеченными. Умея пользоваться инструментами проверки, вы не только сможете самостоятельно проанализировать официальные данные госструктур, но и обоснованно объяснить друзьям и близким, почему тем или иным заявлениям доверять не стоит.